注釋:

1. W Dai(戴偉),a scheme for a group of untraceable digital pseudonyms to pay each other with money and to enforcecontracts amongst themselves without outside help(一種能夠藉助電子假名在群體內部相互支付並迫使個體遵守規則且不需要外界協助的電子現金機制), 「B-money」, http://www.weidai.com/bmoney.txt, 1998.

2. H. Massias, X.S. Avila, and J.-J. Quisquater, 「Design of a secure timestamping service with minimal trust requirements,」(在最小化信任的基礎上設計一種時間戳伺服器) In 20th Symposium on Information Theory in the Benelux, May 1999.

3. S. Haber, W.S. Stornetta, 「How to time-stamp a digital document,」 (怎樣為電子文件添加時間戳)In Journal of Cryptology,vol 3, No.2, pages 99-111, 1991.

4. D. Bayer, S. Haber, W.S. Stornetta, 「Improving the efficiency and reliability of digital time-stamping,」(提升電子時間戳的效率和可靠性) In Sequences II: Methods in Communication, Security and Computer Science, pages 329-334, 1993.

5. S. Haber, W.S. Stornetta, 「Secure names for bit-strings,」(比特字串的安全命名) In Proceedings of the 4th ACM Conferenceon Computer and Communications Security, pages 28-35, April 1997.

6. A. Back, 「Hashcash - a denial of service counter-measure,」(哈希現金——拒絕服務式攻擊的剋制方法)http://www.hashcash.org/papers/hashcash.pdf, 2002.

7. R.C. Merkle, 「Protocols for public key cryptosystems,」 (公鑰密碼系統的協議)In Proc. 1980 Symposium on Security andPrivacy, IEEE Computer Society, pages 122-133, April 1980.

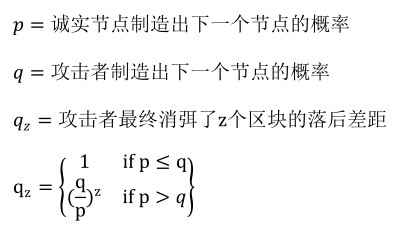

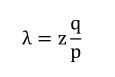

8. W. Feller, 「An introduction to probability theory and its applications,」 (機率學理論與應用導論)1957.